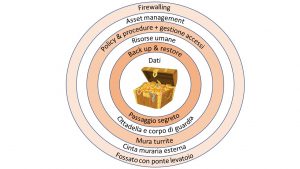

Il perimetro di cybersicurezza delle PMI e la metafora del castello

L’impianto di sicurezza informatica per un’azienda si può rappresentare come il sistema di fortificazioni di un castello medievale che, attraverso elementi difensivi concentrici, garantisce la protezione delle infrastrutture IT e, soprattutto, dei dati aziendali. Il patrimonio informativo dell’azienda, custodito in archivi sempre meno cartacei e sempre più informatici, rappresenta un tesoro fondamentale per la sopravvivenza, la prosperità e la continuità stessa dell’azienda.

Fossato con ponte levatoio, portone blindato e parola d’ordine

La prima linea di protezione del castello, è rappresentata dal firewalling: l’insieme di protezioni offerte dai moderni apparati firewall che garantiscono, oltre alla separazione della rete interna da internet, anche funzionalità centralizzate di antivirus, filtro anti-spam, filtro sui contenuti (es. black list di siti non navigabili) ed intrusion detection and prevenction.

La cinta muraria esterna

La prima cinta di mura è identificabile con la corretta e puntuale gestione degli assetti IT aziendali quali server, NAS (network attached storage) pdl (postazioni di lavoro informatiche), smartphone, apparati di rete, sistemi di virtualizzazione, software applicativi (es. gestionali, CRM) ecc. Tutti i prodotti dovrebbero essere censiti, dotati di regolare licenza e sempre aggiornati alle versioni più recenti dei firmware, dei SO (sistemi operativi) e di tutto il software applicativo in genere. Inoltre sarebbe utile dotare tutti gli apparati in grado di connettersi alla rete aziendale (pc, notebook, smartphone, ecc.) di uno specifico endpoint antivirus.

Le mura turrite

La seconda cinta muraria è composta dall’insieme delle procedure operative e tecnologiche in grado di regolamentare e proteggere sia l’accesso ai dati, sia l’utilizzo di dispositivi e reti aziendali. Questa muraglia è rinforzata da torri fortificate che assicurano maggiore tenuta (resilienza):

- privacy policies, procedure, regolamenti interni e piani di aggiornamento e di testing delle misure di sicurezza;

- access management -> gestione dei privilegi di accesso ai sistemi informativi e ai dati in essi contenuti per i singoli utenti;

- password management -> definizione di regole per la gestione delle password di accesso ai sistemi, della loro scadenza e della complessità minima richiesta;

- cifratura di dati e di interi archivi;

- sistemi di monitoraggio e registrazione degli accessi.

La cittadella ed il corpo di guardia

Il quarto elemento difensivo è rappresentato dall’agire delle persone che operano in azienda che, vista la loro importanza nelle dinamiche di sicurezza, devono essere:

- formalmente incaricate per i ruoli deputati alla sicurezza ed all’utilizzo delle infrastrutture e dei dati (es. Amministratori di sistema, Responsabili del trattamento, utenti, ecc.);

- specificamente formate per le competenze necessarie per ciascun ruolo e profilo di responsabilità;

- continuamente aggiornate ed allenate a riconoscere le minacce (es. phishing) ed evitare errori banali e conosciuti ma purtroppo molto frequenti (es. apertura allegati sconosciuti).

Se necessario oggi si può far buon conto su personale esterno di fornitori specializzati così come un tempo ci si affidava ad eserciti alleati e soldati di professione.

Il passaggio segreto e l’uscita nascosta

Il quinto ed ultimo elemento dell’impianto difensivo è composto dai sistemi di back up & restore dei dati, che rappresentano l’unica soluzione nei casi in cui la minaccia abbia varcato tutte le difese ed abbia compromesso i dati e/o la capacità operativa dei sistemi informativi. Quando i nemici sciamano all’interno del castello, il re raduna i fedelissimi, raccoglie il forziere e scappa dal passaggio segreto, sempre che abbia pensato prima a costruirlo e mantenerlo in ordine.

Infatti gli strumenti di back up e le procedure di restore dovrebbero essere integrati in una strategia ed un piano di Disaster Recovery (DR) contenente l’insieme delle misure tecniche ed organizzative finalizzate a ripristinare sistemi, dati e infrastrutture necessarie al funzionamento dell’azienda. A loro volta la strategia ed il piano di DR dovrebbero far parte della strategia e del piano di Business Continuity…..……….ma questa è un’altra storia.

Questa schematizzazione può aiutare le aziende a chiarirsi le idee sullo stato dell’arte del proprio impianto di cybersecurity per la protezione del patrimonio informativo (i dati), sui ragionevoli obiettivi di sicurezza da perseguire e sui conseguenti investimenti da fare.

(G. Mariani – Computercare.it)